今天的安全早报包括:新型恶意软件“Bad

Rabbit”闪击东欧;继KRACK 加密攻击之后,DUHK又敲加密安全警钟;入侵Netflix

的黑客表示他们入侵了英国医院,可以泄漏名人的整容前照片;亚太网络信息中心出现安全事件,数据库的哈希密码可被下载;Google测试新功能隐藏DNS请求。

【国际时事】

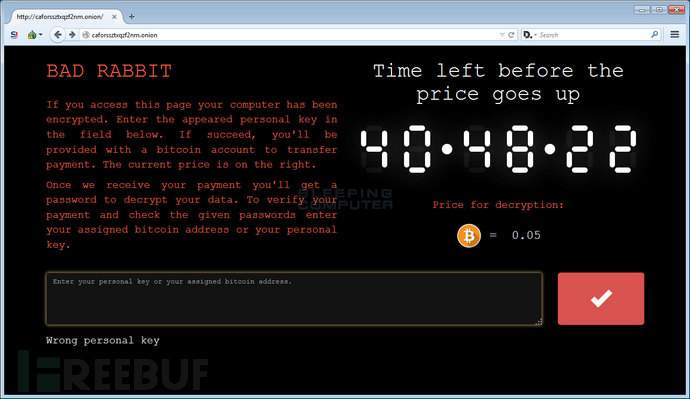

新型恶意软件“Bad Rabbit”闪击东欧

近日,一种新型的恶意软件“Bad Rabbit”在东欧国家引起了一阵不小的骚乱,很多政府和商业机构都受到了冲击。撰写本文时,“Bad

Rabbit”已经蔓延到了俄罗斯,乌克兰,保加利亚和土耳其。已经确认的受害者有:乌克兰的敖德萨机场,基辅的地铁系统和基础设施部门;俄罗斯的两个新闻机构,Interfax

和 Fontanka。乌克兰的 CERT 团队已经对国内企业发出警报,提醒他们注意此次事件。

此次 Bad Rabbit 的蔓延速度和今年五六月份爆发的 WannaCry 和 NotPetya 相近。

ESET和Proofpoint的研究人员表示,Bad Rabbit 最初是通过虚假 Flash 更新传播,但它也可通过网络内部横向蔓延,这也解释了它为什么能在短时间内横跨多个机构。

卡巴斯基发布的一份报告谈到,公司的遥测数据显示:“ Bad Rabbit 是通过网站诱导(drive-by attack)传播的,受害者会从合法的新闻网站重定向到伪造的 Flash 更新下载站点。”

[FreeBuf]

继KRACK 加密攻击之后,DUHK又敲加密安全警钟

在过去两周中Freebuf发布了 KRACK 加密攻击相关的的文章,WPA2密钥重装攻击KRACK Attacks 的分析报告、如何用

WIPS 产品对抗 KRACK,然而历史总是惊人的相似,就在本周,来自宾夕法尼亚大学和约翰霍普金斯大学的几名研究院发现了一种名为

DUHK(Don’t Use Hard-code Keys) 的新型加密攻击,影响到多家厂商。

DUHK(Don’t Use Hard-code Keys)即不使用硬编码的密钥,它可以让攻击者获得安全VPN连接、网络浏览会话和读取通过VPN连接的加密通信的密钥。这种攻击方法是否能够顺利实现取决于两个方面的条件:

第一,是设备上所使用的随机数生成器;

第二,是设备制造商是否将“种子密钥”应用在随机数生成器的算法里。

ANSI X9.31随机数生成器(RNG)是一种采用随机数据并生成用于保护VPN连接、浏览会话和其他加密流量或数据的加密密钥算法的一种。所以,当用户设备同时具备上述两种条件时,攻击者就能任意破解该设备的加密通信。

[BleepingComputer]

【攻击泄露】

入侵Netflix 的黑客表示他们入侵了英国医院,可以泄漏名人的整容前照片

入侵Netflix的黑客们又回来了,他们声称已经从一家著名的英国诊所获取到了明星和皇室成员的整容手术照片。

Dark Overlord称,它计划在互联网上发布这些信息,当然还包括隆胸和其他非常私人得照片。

伦敦大桥整形外科(LBPS)诊所确认已被黑客入侵,并表示正在与大都会警方合作,调查被盗的具体信息。

Dark Overlord表示它有数TB的数据。黑客们声称:“这些照片里还有一些皇室成员,从未见过一个整形外科医生的医疗转储到这样的程度。

“黑客们也放出了一些照片,许多都是生殖器特写,用来证明他们的确有照片。”

[infosecurity-magazine]

亚太网络信息中心出现安全事件,数据库的哈希密码可被下载

亚太地区网络信息中心(APNIC)是管理亚太地区域名信息的组织,APNIC周一宣布其哈希密码遭泄露,哈希密码可用于访问和编辑域名拥有者的详细信息。

10月12日发生,eBay员工Chris Barcellos发现有人在出售APNIC的数据库。研究人员向APNIC汇报了这个问题,而APNIC第二天就进行了修复。

APNIC副主任说:“虽然泄露的是哈希密码,但是如果黑客有好的工具,还是能够计算出明文密码。

泄露的密码用于保护访问Whois记录的两个部分,称为Maintainer和IRT对象。顾名思义,维护者对象存储的是有权管理域名的人员/组织的信息,IRT对象存储的是公司事件响应小组,处理滥用报告和安全事件的人员的信息。

[BleepingComputer]

【安全事件】

Google测试新功能隐藏DNS请求

![android[1].png](http://image.3001.net/images/20171025/15089381307664.png!small)

Google在Android中添加了一个实验功能,可以加密DNS请求,并防止他人窥探用户流量。

这个新功能被称为“基于TLS的DNS”,这是一个实验协议,目前正在互联网工程任务组(IETF)(互联网标准机构)收集意见。

顾名思义,TLS over TLS将加密DNS流量,与HTTPS加密HTTP流量的方式类似。

DNS over TLS的目的是隐藏用户正在做的DNS请求。

即使流量超过HTTPS,攻击者也可以观察DNS请求,并猜测用户访问的站点。通过加密这些请求,用户的隐私得到充分保护。

目前还不清楚Google是否已经在操作系统中添加了对DNS over TLS支持,或者将来的更新将添加支持,但是开启/关闭选项的存在意味着Google真的打算加入这个功能。

新功能不会阻止ISP知道用户正在访问哪些站点,因为ISP始终能够看到用户正在通信的IP地址。

[BleepingComputer]

【国内新闻】

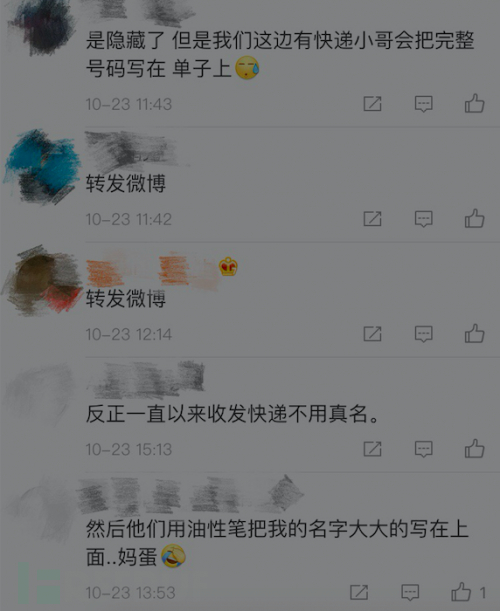

快递隐私面单落地:快递员手写补全信息用户嫌麻烦

今年以来,京东(微笑面单)、顺丰(丰密面单)、菜鸟(隐私面单)、圆通(隐形面单)等快递平台和企业都在逐步推广“隐私面单”,虽然具体叫法不同,但做的事情相似。从目前的落地情况来看,隐私面单的使用率并不高,用户和快递员的接受程度也不尽相同,还有不少用户对隐私面单能否遮住隐私打问号。

从目前的反馈来看,隐私面单落地难背后不外乎三个方面的原因,快递员不习惯、用户嫌麻烦、小型快递公司认为成本太高。

对于快递员来说,原来照着传统面单就能直接联系用户,使用隐私面单之后,要先用手机扫描二维码,然后在app中查询用户信息,虽然用不了几秒钟,但也增加了快递员的工作量,尤其是遇到快递高峰,有快递员直言“不习惯”。

[CnBeta]

转载至freebuf网站:freebuf