高通和联发科生产制造的Wi-Fi芯片被曝受漏洞影响,这一漏洞似乎是今年2月披露的Kr00k高危漏洞变体。

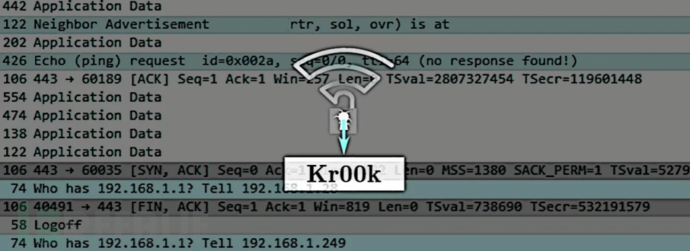

今年2月,ESET安全研究专家曝光新型Wi-Fi高危漏洞Kr00k,漏洞编号为CVE-2019-15126,影响了博通和赛普拉斯制造的Wi-Fi芯片,影响了全球数十亿台设备。

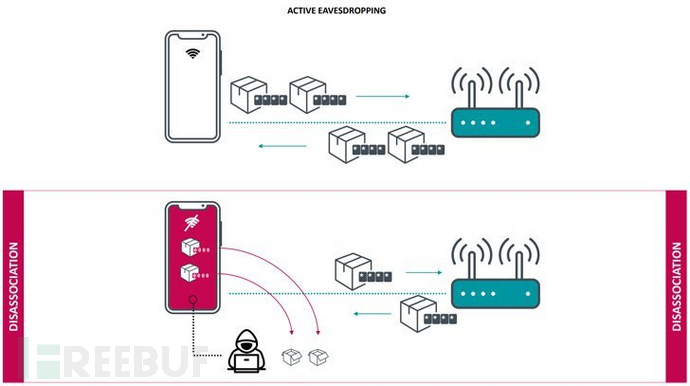

攻击者利用该漏洞进行远程攻击操作,当用户利用受感染的设备隔空传输数据时,攻击者可以拦截并解密用户的无线网络数据包。甚至攻击者无需连接目标用户的无线网络,只要利用该漏洞即可入侵用户设备。用户使用WPA2个人版、WPA2企业版和AES-CCMP加密的设备,这些容易为黑客所利用。

专家指出这一漏洞不是存在于Wi-Fi加密协议中,相反,主要还是在一些芯片实施加密的方式上出了问题,而且利用该漏洞攻击TLS保护的通信,会造成其无法恢复的后果。

然而,这一漏洞不会影响使用WPA3协议的设备。博通和赛普拉斯都发布了针对这一漏洞的安全补丁。其中,受该漏洞的产品包含亚马逊、苹果、华硕、华为、谷歌三星和小米的设备。

高通、雷凌、Realtek和联发科的Wi-Fi芯片不受Kr00k问题的影响,但是ESET专家发现它们似乎受到了Kr00k变体的影响。

影响高通的Wi-Fi芯片的漏洞编号为CVE-2020-3702,攻击者攻击者可以通过伪造管理帧来触发disassociation状态进而窃取数据。和Kr00k攻击不同的是攻击者无法访问加密数据,因为这一过程没有使用单个零密钥进行加密。

当客户端设备与AP建立连接时,初始阶段叫做association。Associations和disassociations是由管理帧管理的。由于管理帧是未经过加密和认证的,因此攻击者可以通过伪造管理帧来触发disassociation状态。

从ESET发布的报告分析中可以看到,“我们调查的芯片,除了博通和赛普拉斯,就是高通了。我们发现的这个漏洞可以通过手动触发disassociation来实现漏洞利用,从而造成数据泄露,这和Kr00k攻击原理极为相似。”

研究人员经测试后,在其他设备中也发现了该问题,受影响的设备包含D-Link DCH-G020智能家居集线器和Turris Omnia无线路由器。这意味着使用高通漏洞芯片的尚未打补丁的设备极其容易受到攻击。

该漏洞目前已经修复

7月,高通为其专有驱动程序发布安全补丁修复了这一漏洞,但也有专家指出,开源的Linux驱动程序目前尚不清楚这一补丁是否适用。

此外,除了高通芯片受影响,专家还发现完全不加密的联发科芯片也中招。安全研究人员表示:“其中受影响的一个设备就是ASUS RT-AC52U路由器,另一个就是Microsoft Azure Sphere开发工具包。”

Azure Sphere使用联发科的MT3620微控制器,影响的僵尸大范围的物联网应用,包含智能家居、商业、工业以及其他领域。联发科在今年3月、4月发布安全补丁,Azure Sphere OS在7月发布补修复了这一问题。

ESET专家发布了一个概念验证测试脚本,用于触发和检测维修部设备上的这一漏洞。

参考链接:

Qualcomm and MediaTek Wi-Fi chips impacted by Kr00k-Like attacks