今天的安全早报包括:Cloudflare CEO 宣布免费服务:DDoS攻击或成历史;7%的 Amazon S3 服务器存在安全隐患,难怪最近数据泄露事件激增;四大会计师事务所之一的德勤也遭遇数据泄露; macOS 新版本 High Sierra (10.13) 出现 0-day 漏洞;银行木马使用 NSA 相关 EXP;有 wiper 功能的 RedRoot 勒索软件出现,可以修改 Master Boot 记录以及分区表;微信回应手机崩溃 BUG:正在紧急修复 不要乱试;警方侦破全国首例利用 AI 侵犯公民个人信息案。

以下请看详细内容:

【国际时事】

Cloudflare CEO 宣布免费服务:DDoS攻击或成历史

本周一,知名互联网安全厂商 Cloudflare 的首席执行官 Matthew Prince 在其七周年庆典会上宣布了一项可能将 DDoS

攻击扫入历史课本的新政策:将为客户提供全新、免费的“无计量缓解”(Unmetered

Mitigation)服务,以帮助其应对每分布式拒绝服务(DDoS)攻击。“不论攻击的规模大小或严重程度,不论客户是否付费使用

Cloudflare 的服务,都将一视同仁。”

CloudFlare 总部位于美国旧金山,主要服务是透过内容传递网络(Content Delivery

Network,CDN)提供客户网站安全管理、性能优化等服务,同时能够协助保护网站免于 DDoS 攻击。以往网站遭受 DDoS

攻击后,不仅网站崩溃不可使用,需要想办法恢复服务,且对抗 DDoS 的成本也很高。如今有了免费的“无计量缓解”,网站遭受 DDoS

攻击时,可以使用 Cloudflare 的 CDN 服务,让网站继续保持网络连接而无需下线。

业内认为,此举可以提升整体网络安全,甚有可能让 DDoS 攻击成为历史。一旦 DDoS 攻击对目标造不成实际损害,那么未来这种方式也就没有人会使用了,这对于业界来说有着很积极的意义。Cloudflare 也认为此举可带来互联网安全领域的公平竞争。

有了这项举措,即便没有购买 Cloudflare 高价值防护方案的用户,也可以享受到相应的服务,有效缓解DDoS攻击带来的危害。这一服务的积极意义不亚于当年杀毒软件针对个人用户免费的意义。[来源:TheNextWeb]

7% 的 Amazon S3 服务器存在安全隐患,难怪最近数据泄露事件激增

安全公司 Skyhigh Networks 的统计数据显示,7%的 Amazon S3 bucket 都未做公开访问的限制,35%的

bucket 都未做加密,这意味着整个 Amazon S3 服务器中都普遍存在这样的问题。

这些安全措施上的小失误已经造成了很严重的后果,波及范围从军工企业到美国 ISP(互联网服务提供商)巨头。

以下是过去几个月,由于亚马逊“公开访问”配置问题导致的数据泄露事件的不完全统计情况:顶级防务公司 Booz Allen Hamilton

泄露了60000份文件,包括员工的安全凭证和美国政府系统中的密码;Verizon 合作伙伴泄露了超过1400万 Verizon

客户的个人信息记录,包括姓名,地址,账户详细信息,和一部分客户的账户 PIN 码;AWS S3 服务器泄露了在 WWE fans

网站上注册的用户信息,波及 3065805 名用户;AWS S4

泄露了将近1.98亿美国选民的个人资料,其数据库包含三家与共和党有关的公司信息;AWS S3

泄露了政府最高机密中关于职位申请的相关信息;华尔街日报的母公司道琼斯泄露了220万客户的个人资料;Omaha

投票选举公司的软件系统(ES& S)公开了一个可在线查看的数据库,包含180万芝加哥选民的个人信息;研究人员在 Verizon AWS

S3 bucket 上发现了关于其内部系统(Distributed Vision Services

)的100MB计费操作数据;一家汽车定位公司泄露了超过100万条的信息,包括登录/密码,电子邮件,VIN(车辆识别号码),GPS设备的

IMEI 码和其他数据,这些信息来自消费者,汽车经销商的设备。[来源:bleepingcomputer]

四大会计师事务所之一的德勤也遭遇数据泄露

研究人员最近披露,四大之一的德勤遭遇数据泄露。事实上,黑客在

2016 年 10 月到 11 月份就已经入侵了德勤的系统,但直到 2017 年 3

月德勤才发现。由于德勤的服务器管理员账户没有使用双因素认证,因此黑客得以接管德勤的某个邮件服务器域名,进而窃取到用户邮箱等信息。专家表示,在这种规模的入侵事件中,攻击者获取的信息可以用于后期的获利。由于攻击持续了六个月,黑客得以隐藏攻击痕迹,甚至在服务器中安装后门以备后续使用。

德勤的 244000

名员工都在使用这个邮箱服务器,德勤发现被入侵后就展开了调查,不过至今尚未公布详情。研究人员表示,用户的机密邮件、IP地址、业务计划、架构图、体检信息等都有泄露的危险。前两周美国征信巨头

Equifax 和美国证券交易委员会 SEC 数据泄漏事件余热未散,

德勤又紧跟其后,成为本月第三个被爆出数据泄露的大型金融机构。这的确令人唏嘘。[来源:bleepingcomputer]

【漏洞与攻击】

银行木马使用 NSA 相关 EXP

来自 Proofpoint 安全的研究人员发现了一款名为 Retefe

的银行木马,这款木马使用了与美国国家安全局相关的永恒之蓝exp。跟之前使用永恒之蓝的病毒不同,这个银行木马没有用exp进行循环传播。事实上,病毒是通过垃圾邮件传播的,而通过永恒之蓝漏洞传播的病毒版本没有

exp。

Retefe

银行木马自2013年开始活跃,主要的攻击目标是澳大利亚、瑞士、瑞典和日本的用户。恶意软件会把银行的流量引导到代理服务器,代理服务器往往架设在

Tor 网络中。最近的攻击中,下载的payload是一个自解压的zip文件,文件里面是一个经过多重混淆的 Javascript

安装器。研究代码后研究人员发现,最近的样本中包含一个新的参数,用来调用永恒之蓝exp。这些代码参考了github上的一段 poc

代码,但是代码中还包含安装记录和配置细节。上周,参数被调整,只剩下了记录功能。[来源: SecurityWeek]

macOS 新版本 High Sierra (10.13) 出现 0-day 漏洞

就在苹果的 macOS 最新版本“High Sierra”(10.13)发布前的几个小时,前 NSA 黑客、Synack 首席安全研究员

Patrick Wardle 发表了一个视频,展示了该系统中的一个 0-day

漏洞。视频中展示了在用户工作站上下载的应用程序利用未知漏洞,以明文形式转储用户的 Keychain 文件内容。

Keychain 是一个 macOS 应用程序,用于存储密码和帐户信息,类似于本地密码和身份管理器。 存储在 Keychain

应用程序中的所有信息都默认加密,以防止其他用户或第三方应用程序在未经许可的情况下访问此数据。Wardle 表示这个漏洞只存在于 MacOS(而非

iOS)中,但很可能会影响所有最新的 OS 版本。

Wardle 还没有利用 App Store 的应用程序进行测试,但是沙盒中的任何其他代码都可以利用漏洞访问并转储用户的钥匙串,且不需要

root 访问。此外,恶意软件或其他恶意应用程序也可以利用这个 0-day 漏洞从 Keychain

转储密码,传输到远程服务器上用作其他攻击。Wardle 针对 OS 系统做了很多研究,这已经是他发现的第二个 High Sierra 的

0-day 漏洞了。[来源:bleepingcomputer]

有 wiper 功能的 RedRoot 勒索软件出现,可以修改 Master Boot 记录以及分区表

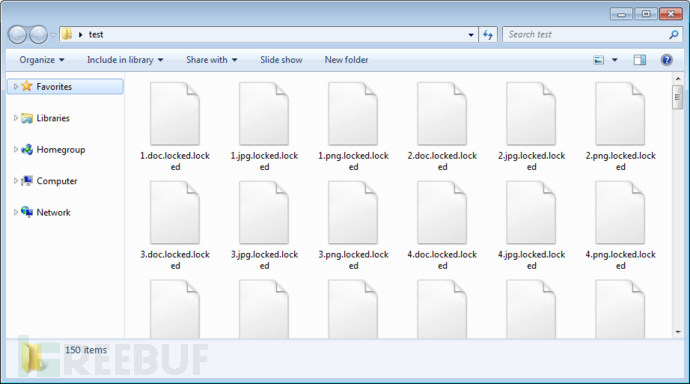

近日,研究人员发现一个新的 bootlocker 勒索软件,被称为

RedBoot,它对受感染的计算机上的文件进行加密,可以取代系统驱动器的主引导记录(MBR),并修改分区表。被 RedBoot

攻击后,无法输入解密密钥来恢复 MBR 和分区表,这表明 RedBoot 可能是一种 wiper。

当 RedBoot 勒索软件在被入侵的计算机上执行时,会将 5 个其他文件解压到包含启动器的目录下的随机文件夹中:

boot.asm。 – 一个汇编文件,可以被编译到新的主引导记录中。 当 boot.asm 被编译时,将生成 boot.bin 文件;

assembler.exe – 一个重命名的 nasm.exe 副本,用于将 boot.asm 程序集文件编译到主引导记录 boot.bin 文件中;

main.exe – 用户模式加密程序,可以加密计算机上的文件;

overwrite.exe – 利用新编译的 boot.bin 文件覆盖主引导记录;

protect.exe – 可执行文件,能终止并阻止任务管理器、进程入侵程序等各种程序的运行。

提取文件后,主启动器将编译生成 boot.bin 的 boot.asm 文件。一旦 boot.bin 被编译,启动器将删除

boot.asm 和 assembly.exe 文件,然后使用 overwrite.exe

程序覆盖当前主引导记录。此时,恶意软件启动加密过程,启动器将启动 main.exe,扫描计算机获取文件,用于加密 .locked

扩展名下的文件。 main.exe 程序还将执行 protect.exe 组件来阻止杀毒软件。所有文件被加密后,RedBoot

勒索软件将重新启动计算机,并显示勒索界面,指示受害者将 ID 密钥发送到 [email protected]

以获得付款说明。然而,即使受害者联系了攻击者并支付了赎金,硬盘驱动器可能也无法恢复,因为 RedBoot 会永久修改分区表。[来源:securityaffairs]

【国内新闻】

微信回应手机崩溃BUG:正在紧急修复 不要乱试

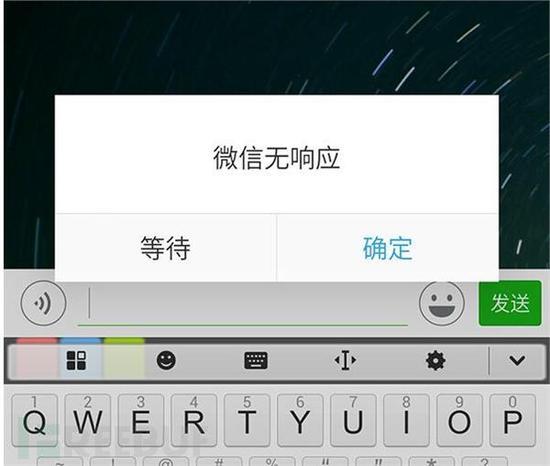

有多位网友反馈,使用微信安卓版,如果发送“任意两位数数字+15个中文句号”,然而再进入聊天界面,会出现卡死的情况,微信提示崩溃,需要等待或关闭应用,而且发送信息和收到信息的安卓手机都会中招。有网友表示,该问题的解决办法是,重启微信,删除导致崩掉的那个聊天窗口,即可恢复正常,但这意味着聊天记录也会被删除。

微信对此做出了回复:“这两天,有部分用户在使用微信 6.5.13 Android 版的过程中,发现输入两个数字加 15

个句号,就会出现手机卡顿的情况。目前,该问题正在紧急修复中,请各位不要因为好奇随便尝试。 此问题出现的背景是,微信 6.5.13 Android

版对文字排版功能进行了优化,以使会话的长文本在显示对齐时比系统默认排版更为美观。在此过程中,出现了意外

BUG,导致了这次显示特定内容时微信卡顿的问题。由此给大家带来的不便,我们深感歉意,也感谢大家的支持与谅解。温馨再提醒一次,请各位不要乱试

bug。”

可以看到,此 BUG 的出现是微信版本的问题,与手机机型无关,而目前问题正在紧急修复中。[来源:网易科技]

警方侦破全国首例利用AI侵犯公民个人信息案

9月22日,记者从浙江省绍兴市公安局召开的新闻发布会上获悉,绍兴警方成功破获全国首例利用AI(人工智能)犯罪部督“2017·01·03”侵犯公民个人信息案,彻底摧毁入侵网站“黑客”团伙、制作撞库软件“黑客”团伙、利用AI技术识别图片验证码团伙、数据买卖团伙、网络诈骗团伙等43个团伙,抓获以黄某、吴某、魏某、郑某等为主的犯罪嫌疑人193人,成功截留被盗的公民个人信息10亿余组,缴获赃款600余万元及大量作案工具。

警方表示:他们通过运用人工智能机器深度学习技术训练机器,可以让机器如ALPHAGO一样自主操作识别,有效识别图片验证码,轻松绕过互联网公司设置的账户登录安全策略,给网络诈骗、‘黑客’攻击等网络黑产提供犯罪工具。专案组辗转福建、广东、江西、黑龙江、辽宁、山东等13地展开侦查、抓捕,抓获利用“黑客”技术非法获取网站后台数据嫌疑人4人,使用撞库软件获取账户密码嫌疑人19人,提供图片验证服务的“快啊”打码平台嫌疑人两人,制作撞库软件的9人,利用公民个人信息实施网络犯罪的团伙28个159人。

3月23日,绍兴警方打掉“快啊”打码平台后,有效摧毁了围绕撞库、洗库,以及下游的网络黑产行业,净化了网络空间。[来源:中国日报网]

转载至freebuf网站:freebuf