雷电3(Thunderbolt)接口存在缺陷,2019 年之前生产、出货的配备雷电3的设备都容易受到攻击。而自2019 年后已交付的提供内核DMA保护的设备,也在一定程度上易受攻击。并且该漏洞不能在软件中修复,这可能直接影响未来的 USB 4 和Thunderbolt 4 等标准,需要对芯片进行重新设计。

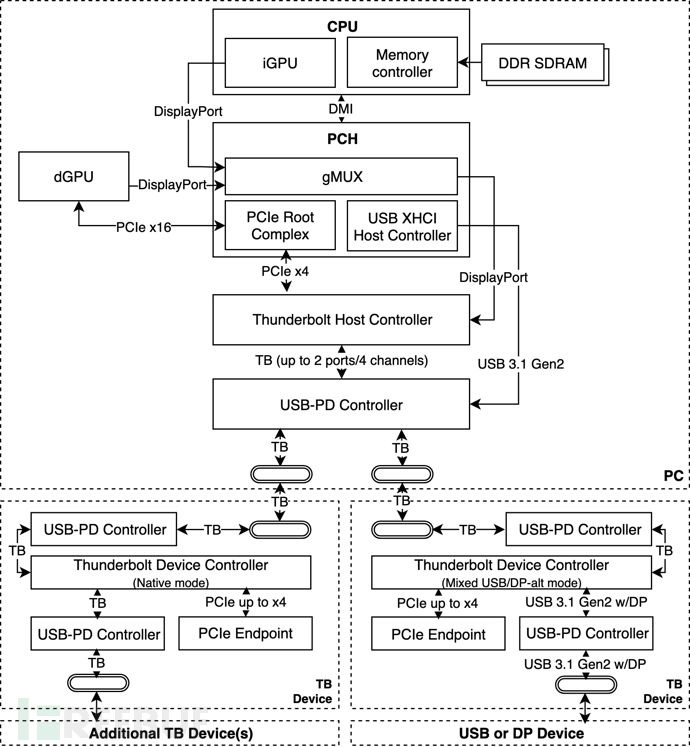

雷电(Thunderbolt)是Intel倡导的高带宽互连技术,广泛出现在笔记本电脑、台式机和其他系统中。而作为基于PCIe的设备,雷电3接口支持直接内存访问(DMA)。

攻击手法

安全人员BjörnRuytenberg使用了名为 Thunderspy 的工具,通过创建任意的雷电3设备身份,克隆用户授权的 雷电3设备,最后获得 PCIe 连接以执行 DMA 攻击。此外,该漏洞还允许未经认证的覆盖安全级别配置,包括完全禁用 Thunderbolt 安全。有物理访问权限的攻击者能够永久地重新编程受害者的设备,并从此允许任何人绕过各种安全措施直接访问内存。

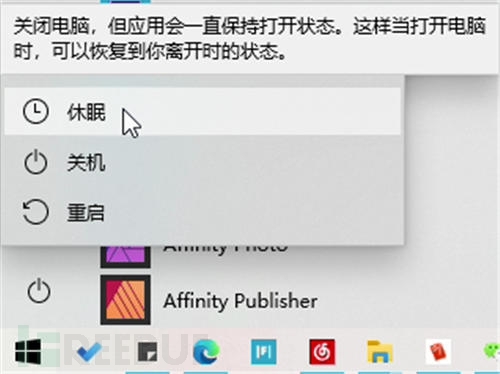

这类攻击是“隐身”的,意味着不仅找不到攻击的任何痕迹,而且设备即使处于睡眠模式或锁定的状态,被称为Thunderspy的攻击也可以从中读取和复制所有数据,并且还可以从加密驱动器中窃取数据,这一过程可能只要5分钟。

安全研究人员Björn Ruytenberg演示如何利用Thunderspy工具绕过各种安全措施直接访问内存对PC进行攻击。

影响范围

2019年2月,安全研究人员就发现了一个与Thunderspy类似的相关入侵事件 Thunderclap,配有雷电接口的计算机易受大量直接内存访问 (DMA) 攻击。随后,英特尔发布了可以防止Thunderspy攻击的安全机制:内核DMA保护,但该机制在较早的配置中未实现,所以2019 年之前生产的设备依然易受到影响。

而哪怕是2019年后的设备,如MacOS 笔记本(2011年开始发布的除Retina MacBooks外的所有Apple Mac均提供雷电连接)启动到 Bootcamp 时,所有的 Thunderbolt 安全都会被禁用,因此也容易受到影响。

而目前的消息是,英特尔尚未发布任何Thunderspy漏洞的CVE信息,并且不计划发布针对市场上已有系统的修复程序。苹果则决定不为Thunderspy提供修复程序。

安全建议

由于Thunderspy变种5和6允许永久未经身份验证的安全级别覆盖,因此将雷电配置为仅通过USB / DisplayPort(SL3)传输依然不足以保护系统免受攻击。因此,建议:

1、通过免费的开源工具Spycheck,验证是否受到Thunderspy的攻击:

https://thunderspy.io/

2、如果设备中存在雷电3接口,那么:

仅连接自己的雷电外围设备。

避免在打开电源时使系统无人看管,即使屏幕锁定也是如此。

避免将雷电外围设备放在无人看管的情况下。

在存储系统和任何雷电设备(包括雷电供电显示器)时,确保适当的物理安全性。

避免使用睡眠模式(暂停到内存)。

3、如果暂时不打算使用雷电3,那么:

在UEFI(BIOS)中禁用Thunderbolt控制器。

参考链接:

https://thunderspy.io/#thunderspy-pocs

https://www.zdnet.com/article/thunderbolt-flaws-affect-millions-of-computers-even-locking-unattended-devices-wont-help/

转载至freebuf网站:freebuf